UPD: Внесены изменения в часть про шифрование.

Неприступный Telegram взломали! – в очередной раз сообщают нам заголовки некоторых СМИ.

Но если заглянуть дальше заголовков, то в тексте оказывается очередной анекдот из «не шахматист, а футболист, и не 1000 рублей, а 10, и не выиграл, а проиграл».

Давайте рассмотрим заявление в тексте статьи на одном из новостных ресурсов и сравним его с тем, что рассказывал очередной «эксперт».

«Компания из Санкт-Петербурга научилась расшифровывать переписку пользователей мессенджера Telegram. Об этом в интервью образовательному проекту «Цифровая журналистика» рассказал…».

Разберёмся с тем процессом, который нам описывают:

- «Спецслужбы хотят проследить за конкретным пользователем» – да, это реально. Иногда спецслужбы хотят за кем-нибудь проследить.

- «Определяем, по какому каналу передаются данные» – зачастую выбор небольшой, либо сотовый провайдер, либо провайдер домашнего интернета, тут ничего важного нет. Достаточно долго специалист объясняет про поиск связи телефона и пользователя, хотя в реальной жизни этого делать не приходится – обычно слежка начинается с «человек пользуется этой симкой, давайте следить за трафиком этой симки».

- «Допустим мы ФСБ и приходим к оператору» – чисто технически это не совсем законно без постановления суда, но у нас уже случались случаи, когда мобильные операторы совершенно случайно забывали спросить про законность требований и совершенно случайно позволяли спецслужбам делать то, что они захотят.

- «[и ФСБ просит] прогонять весь трафик пользователя через МОЛОТИЛКУ и расшифровку» – мы в редакции так и не поняли, зачем в такую, до этих пор, реальную историю вводить некую Молотилку. Эксперт в дальнейшем поясняет, что с помощью этого спец средства можно рассортировать трафик, отдельно получив зашифрованный трафик Telegram. Есть только один нюанс — операторы связи и безо всяких МОЛОТИЛОК умеют определять и сортировать трафик по месту назначения. Именно так работают любые тарифы с бесплатным трафиком «на мессенджеры или музыкальные сервисы» и тому подобное.

До этого момента мы видим вполне адекватную историю – спецслужбы могут получить доступ к трафику пользователя, который операторы обязались хранить в течение некоторого времени согласно пакетику Яровой. А теперь настало время необычайных историй:

- «[и этот полученный зашифрованный трафик Telegram] мы вполне можем его расшифровать. В принципе, я видел разработку по расшифровке не-секретных чатов Telegram. Есть она в Питере».

Если пункты до этого были очень жизненными, за исключением слова МОЛОТИЛКА, то последний пункт вызывает сомнения. На третьей минуте данного интервью ведущий пытается получить подробности о том, что видно в результате дешифровки, но разговор уходит в дебри и больше никакой конкретной информации не появляется.

Что мы имеем в итоге: в интервью с образовательным проектом гость заявил, что он видел, как кто-то в Питере разрабатывал программу для расшифровке не-секретных чатов.

Настало время поговорить, а как именно шифруются не-секретные чаты? Почему они хуже “секретных чатов”? Почему известные личности жалуются, что групповые облачные чаты не используют оконечное шифрование?

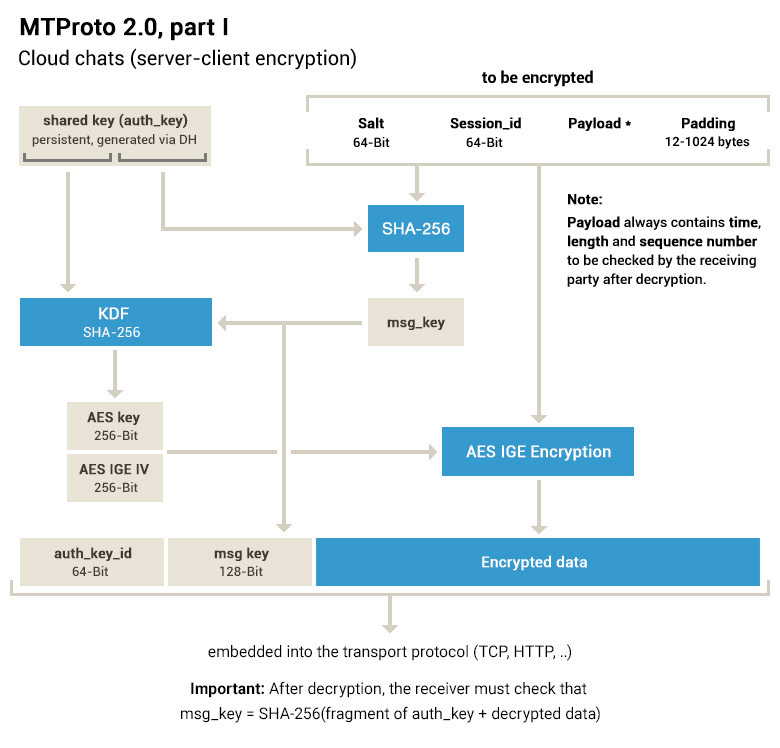

Если немного упростить, ваше сообщение в не-секретном чате шифруется с помощью AES-256 и хэшируется с помощью SHA-256. А если не упрощать, вот вам картинка в помощь и ссылка на документацию протокола MTProto.

Зашифрованное сообщение уходит с вашего телефона, оператор видит это шифрованное сообщение и передает его на сервера Telegram, где оно расшифровывается. В этом некоторые видят проблему не-секретных чатов – теоретический Злой Дуров с доступом к серверам может прочитать вашу переписку (с некоторыми сложностями, так как ключ расшифровки хранится по частям на других серверах в нескольких странах с разной юрисдикцией, но теоретически – может).

Но на уровне оператора всё ещё зашифровано с помощью AES-256.

И некие люди, согласно заявлению эксперта, умеют взламывать AES-256. Чтобы прочитать сообщения человека в мессенджере. А где ещё используется этот, видимо, простой метод шифрования? Да пустяк, просто всеми государственными агентствами для защиты секретных данных. просто в любом защищенном протоколе — в том же https для передачи данных, в любом надежном VPN. Всего лишь несчастные 50% всей зашифрованной информации в мире зашифрованы именно с помощью AES.

Если вы умеете взламывать AES-256, то вам нет смысла работать на ФСБ — вы можете купить себе ФСБ.

Но если эксперт сказал, что он лично видел разработку по расшифровке не-секретных чатов, то ничего не поделать, придётся верить. 🤷♂️

Автор данного текста переводит все свои деньги в гречку и тушенку и уходит жить в лес, подальше от любых современных протоколов шифрования.

P.S. Когда спецслужбы хотят получить вашу переписку, они придут к вам лично, заберут вашу технику, а ответственные лица в нужный момент отвернутся, чтобы не оценивать законность методов получения паролей и отпечатков для разблокировки устройства. Хотя нет, такой произвол ведь невозможен в вашей стране?

Подписывайтесь на наши каналы в Telegram, Telegram Info и Beta Info чтобы всегда знать о последних новостях мессенджера.